Como proteger sua empresa com a verificação em duas etapas

The complete guide about two-factor authentication

Índice

Os cibercriminosos executam técnicas complexas para evadir os sistemas de segurança e roubar dados comerciais valiosos. Se sua empresa está procurando maneiras de proteger suas contas, a autenticação de dois fatores é a melhor opção. Neste guia, explicamos tudo o que você precisa saber para implementar o 2FA corretamente.

Os ataques cibernéticos se destacam entre os cinco principais riscos enfrentados pelas empresas em 2020. A pandemia resultou em um modelo híbrido de escritório/trabalho remoto, o que significa que as pessoas acessam redes, sistemas e aplicativos a partir de dispositivos e localizações diferentes. Nesse sentido, treinar seus funcionários, clientes e usuários sobre a importância de senhas seguras não é mais suficiente. Proteger contas online apenas com autenticação de um único fator também não é suficiente.

De acordo com um relatório da NordPass, as três senhas mais utilizadas em 2020 foram: 123456, 123456789 e picture1. As seguintes da lista são password2, qwerty e abc123. No entanto, essa vulnerabilidade é apenas uma das causas dos ciberataques. Não é surpreendente que o hacking e o roubo de credenciais sejam mais comuns do que nunca, juntamente com os problemas que seus sistemas provavelmente têm.

É evidente que suas informações estão em risco. A qualquer momento, você pode se tornar mais uma vítima e sofrer danos financeiros e de reputação: desde a perda de receita, clientes insatisfeitos e má publicidade até possíveis custos legais. Como especialistas em segurança móvel, recomendamos que as empresas ajam antes que o ataque ocorra. Caso contrário, será tarde demais.

Quais são os tipos de autenticação?

- Autenticação de um único fator: quando os usuários precisam apenas de seu nome de usuário e senha principal para acessar uma conta.

- Autenticação de dois fatores: é um método de segurança que ajuda a confirmar a identidade dos usuários solicitando um segundo fator de autenticação após o envio do nome de usuário e senha. Geralmente, trata-se de um código ou senha de uso único enviado por SMS para seus dispositivos móveis.

- Autenticação de vários fatores: esse método de segurança solicita aos usuários dois ou mais dados (fatores contextuais, baseados no tempo ou dados biométricos) antes de conceder acesso às suas contas.

Neste guia, explicaremos tudo o que você precisa saber sobre como habilitar a verificação em duas etapas para proteger seu negócio. Também explicaremos como tornar a implementação mais segura.

O que é a verificação em duas etapas?

A verificação em duas etapas, também conhecida como 2FA, é um método de segurança que ajuda a confirmar a identidade dos usuários com dois conjuntos diferentes de dados antes de conceder acesso a contas, dados e recursos.

- Após inserir seu nome de usuário e senha, eles precisarão fornecer uma segunda senha ou código enviado para um local separado, geralmente por SMS ou IP para o dispositivo móvel pessoal.

- A segunda senha, também conhecida como senha de uso único, é um token de segurança exclusivo e válido por um tempo predefinido (por exemplo, 5 minutos).

Com o 2FA habilitado, conhecer a senha de uma conta bancária ou de e-mail de trabalho não é suficiente para obter acesso completo. É necessário ter tanto a senha principal quanto a temporária, enviada para outro dispositivo.

Esse método de segurança é tão eficaz que empresas e organizações em todo o mundo o utilizam internamente para monitorar e proteger suas informações e redes. Além disso, estão incentivando os usuários finais a adotá-lo para proteger suas próprias contas e dados.

Existem diferentes categorias de 2FA:

- Informação que apenas você conhece: como a resposta a uma pergunta pessoal, uma segunda senha ou um código de uso único enviado para seu próprio dispositivo.

- Informação que apenas você possui: como um número de cartão de crédito, um token de hardware ou detalhes da sua identificação.

- Biométrico: como impressões digitais, reconhecimento de voz ou varredura de íris. Essa opção é a mais recente e está se tornando popular nos smartphones mais recentes.

A verificação em dois passos é segura?

2FA é uma camada extra de segurança que torna a vida mais difícil para os hackers.

Em 2021, o Google anunciou que tornaria a verificação em duas etapas obrigatória para mais de 150 milhões de usuários, pois é uma das “formas mais confiáveis de evitar o acesso não autorizado a contas e redes”.

De acordo com a pesquisa do Google, o código SMS enviado para um número de telefone de recuperação ajudou a bloquear 100% dos bots automatizados, 96% dos ataques massivos de phishing e 76% dos ataques direcionados.

Portanto, não apenas é seguro, mas também é conveniente. Além disso, seus usuários estão cientes dos riscos envolvidos e apreciarão o fato de você protegê-los com pouco esforço de sua parte.

Ao receber uma senha de uso único por SMS, seus clientes só precisam copiar o código ou, em alguns casos, ele será copiado automaticamente, sem precisar digitar.

Claro, a verificação em duas etapas deve ser considerada como uma camada adicional de segurança e combinada com outras soluções da mesma categoria, como firewalls de aplicativos da web (WAF) e provedores de segurança de acesso à nuvem (CASB), etc.

Resumindo: a verificação em duas etapas é uma estratégia excelente para melhorar a segurança das contas de seus funcionários e usuários, ao mesmo tempo em que reduz a probabilidade de violações de dados.

Autenticação multifator vs. autenticação de dois fatores. São a mesma coisa?

Resposta rápida: a verificação em duas etapas e a autenticação multifator são semelhantes, mas não idênticas. O 2FA solicita aos usuários um segundo fator de autenticação para acessar suas contas, como SMS, senhas de uso único ou notificações automáticas. Já a autenticação multifator vai além, solicitando dois ou mais métodos de validação , como reconhecimento facial, fatores baseados em localização ou impressões digitais.

Ambos têm o mesmo objetivo: confirmar a identidade do usuário antes de conceder acesso a informações pessoais.

No entanto, a principal diferença é que o 2FA solicita dois tipos diferentes de senhas, enquanto a autenticação multifator adiciona duas ou mais camadas.

Nesse sentido, o MFA pode ser mais seguro do que o 2FA, porque os hackers precisariam de mais informações para ter sucesso. No entanto, as empresas e organizações devem considerar as consequências que a autenticação multifator pode ter em seus usuários.

Mencionamos que um dos grandes benefícios da verificação em duas etapas por SMS é que ela não apenas é segura, mas também acessível e fácil de usar. No final das contas, é isso que os clientes e funcionários desejam: se sentir seguros e ter experiências sem problemas.

Como funciona a verificação em duas etapas?

Existem diferentes tipos de 2FA e cada um deles funciona de maneira diferente. Vamos ver do que estamos falando:

Verificação em duas etapas por SMS:

Os usuários devem fornecer seu número de telefone celular para habilitar esse tipo de verificação. Sempre que desejarem fazer login em suas contas, eles precisarão inserir um código recebido por SMS após inserirem seu nome de usuário e senha.

Esse é um dos métodos de autenticação mais usados por empresas e usuários, porque é fácil de implementar. Na verdade, não é necessário baixar um aplicativo adicional, já que quase todos possuem um telefone compatível com SMS.

Aplicativo de Autenticador 2FA:

Com o aplicativo Autenticador 2FA, os usuários também precisarão de um segundo código após fazerem login. No entanto, nesse caso, eles devem usar um aplicativo para recebê-lo.

Um dos aplicativos mais populares é o Google Authenticator. Esse tipo de 2FA tem seus prós e contras. A principal diferença em relação ao SMS é que, nesse caso, os usuários não precisam ter conexão de rede móvel para receber o código, pois ele é armazenado fisicamente em seus telefones.

Um aplicativo de autenticação também é eficaz para proteger sites.O aplicativo de autenticação mostrará aos usuários um código QR e eles deverão escaneá-lo; uma vez feito isso, o aplicativo gerará novos códigos a cada 30 segundos.

Notificações 2FA baseadas em push:

Os usuários receberão uma mensagem em seus dispositivos durante o login com a possível localização que estão tentando acessar. Eles têm a opção de aprovar ou negar a tentativa, mesmo que sejam eles mesmos realizando o procedimento.

Por que as empresas precisam do 2FA?

Aqui estão alguns dos benefícios da verificação em duas etapas e as principais razões pelas quais é fundamental para as empresas implementá-la:

- Reduz a probabilidade de uma violação de segurança.

- Diminui os custos totais gerados por ataques de segurança.

- Reduz o risco de obter uma má reputação após uma violação de segurança.

- It’s an additional layer of protection against identity theft and password phishing.

- É uma camada adicional de proteção contra roubo de identidade e phishing de senhas.

- É uma camada adicional de proteção contra keyloggers.

Além disso, adicionar MFA aumenta as pontuações de segurança. Você pode treinar seus funcionários sobre os benefícios e o uso do 2FA e investir em uma solução que traga esses benefícios para todos os pontos de acesso do negócio, não apenas o cofre de senhas.

No entanto, existem muitas outras razões importantes pelas quais a maioria das empresas precisa da autenticação em duas etapas para seus funcionários e usuários finais. Uma delas é o impacto negativo causado por ataques cibernéticos e violações de segurança.

Por que as empresas precisam implementar o 2FA?

Ainda não está convencido? Vamos ver alguns números impressionantes:

- 61% das pessoas reutilizam a mesma senha em várias contas – elas não apenas usam senhas fracas, mas também tendem a repeti-las. Agora, suponha que seus funcionários tenham senhas seguras, mas as repitam para suas redes sociais, conta bancária e e-mail. O que isso significa? Se os hackers adivinharem uma senha, eles podem ter acesso às outras contas.

- As empresas de comércio eletrônico enfrentam 206.000 ataques cibernéticos por mês. De acordo com a Signal Sciences, a indústria do comércio eletrônico é a que mais sofre violações de dados e ataques cibernéticos. Em 2021, o custo médio de recuperação desses tipos de fraudes atingiu US$ 6,4 bilhões.

- Em 2020, o governo dos Estados Unidos gastou US$ 18,8 bilhões em custos de recuperação após ataques de segurança. Além disso, relatou o impacto médio do tempo de inatividade e recuperação após um ataque cibernético. Portanto, as empresas correm o risco de perder informações valiosas e dinheiro ao não implementarem um método de autenticação de dois fatores.

2FA como uma forma de conformidade com o GDPR

Desde que o Regulamento Geral de Proteção de Dados (GDPR) entrou em vigor em maio de 2018, muitas organizações tiveram que pagar multas significativas:

- A autoridade francesa de proteção de dados (CNIL) aplicou uma multa de €50 milhões ao Google por não obter consentimento adequado dos usuários ao processar seus dados para publicidade personalizada.

- O Escritório do Comissário de Informações do Reino Unido (ICO) obrigou a Marriott a pagar uma multa de US$ 121 milhões por permitir a exposição das informações pessoais de aproximadamente 339 milhões de hóspedes.

- A companhia aérea British Airways pagou uma multa de US$ 22 milhões depois que os visitantes do site da empresa foram redirecionados para um site fraudulento onde inseriram informações pessoais.

- A German social network paid $24,500 because a breach exposed its users’ passwords, which were stored unencrypted.

Por isso, algumas indústrias que lidam com informações valiosas e sensíveis estão adotando o 2FA para adicionar uma camada extra de segurança. Por exemplo, no setor bancário, o uso de OTP (One-Time Password) é essencial para proteger as informações dos usuários.

Recomendações para habilitar o 2FA em qualquer negócio

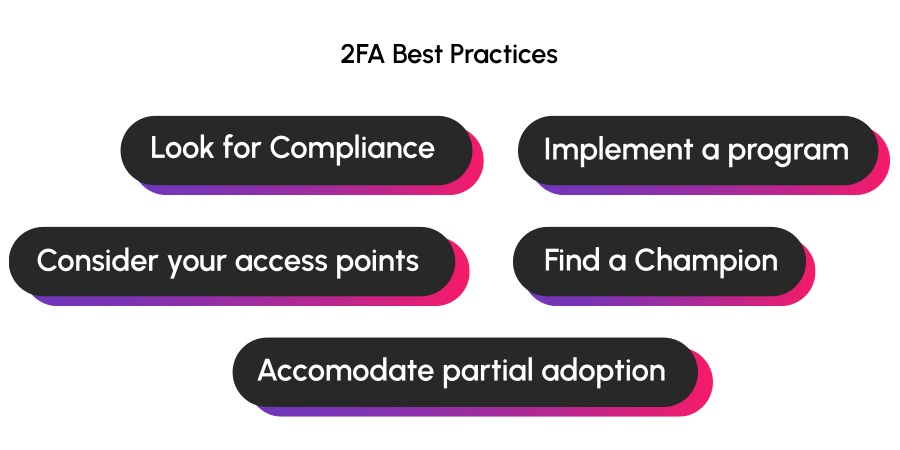

As empresas que desejam usar um software de 2FA devem garantir uma implementação bem-sucedida. Para evitar riscos, compartilhamos algumas boas práticas que ajudarão você a integrar e manter com sucesso esse método em seu negócio.

- Priorize a conformidade: certos padrões garantem que uma solução de 2FA seja mais segura do que outras. Recomendamos escolher uma solução baseada em algoritmos criptográficos criados sob padrões e protocolos de autenticação.

- Considere seus pontos de acesso: após a pandemia, o modelo de trabalho híbrido veio para ficar. Isso significa que seus usuários e funcionários estão conectando mais dispositivos em diferentes locais. Portanto, para uma implementação eficaz do 2FA, é fundamental encontrar um provedor que possa abranger todos os locais onde seus usuários precisam autenticar.

- Encontre um líder interno: sua implementação de 2FA funcionará melhor se você encontrar alguém em sua equipe que possa assumir a responsabilidade durante todo o processo. Não apenas para incentivar os outros a usar o programa, mas também para evitar erros e encontrar melhorias.

- Consider all factors: For various reasons, such as technology or cultural matters, you may be unable to have all your users switch to two-factor verification simultaneously. Find a solution that fits all your needs and allows you to incorporate users over time.

- Pense no 2FA como um programa: implementá-lo não se trata apenas de adicionar um novo software. Para torná-lo eficaz, crie um programa de implementação com recursos, treinamento e envolvimento dos funcionários.

Além disso, tente responder a estas perguntas sobre as necessidades de seus usuários:

- Isso funcionará no meu telefone/operadora? E se não for um dispositivo fornecido pela empresa?

- O que acontece se eu esquecer minha senha ou PIN?

- O que acontece se eu perder meu dispositivo ou se ele for roubado?

- O que acontece se eu trocar de telefone ou de cartão SIM?

- Como isso protege minha privacidade?

- Isso funciona internacionalmente? E se eu estiver desconectado?

- Isso funcionará no meu telefone/provedor de serviços?

Como implementar a verificação em duas etapas

Graças à tecnologia, configurar a autenticação de dois fatores em suas contas empresariais é mais fácil do que nunca.

O Soprano Authenticator permite que organizações financeiras, governos e corporações ativem a verificação em duas etapas em todas as suas contas de forma fácil e sem a necessidade de desenvolvimento. Isso com um único objetivo: melhorar drasticamente a proteção das contas de sua empresa para evitar invasões.

O Authenticator gerencia a emissão e validação de senhas de uso único e somas de verificação criptográficas, enviando-as para a equipe ou para os clientes por meio de um canal seguro em dispositivos móveis.

Além disso, nosso sistema fornece uma proteção semelhante a tokens de segurança físicos e de software, mas semos custos e despesas de administração que tradicionalmente limitam o uso desses dispositivos em ambientes comerciais.

Você terá controle sobre o aplicativo da web para saber quais funcionários e clientes têm a solução de dois fatores ativada. Além disso, se você já tiver uma solução de dois fatores, poderá configurar nossas APIs para aumentar a segurança ou implementar o Soprano Authenticator como uma solução abrangente, robusta e econômica de ponta a ponta.

Métodos de implementação do 2FA:

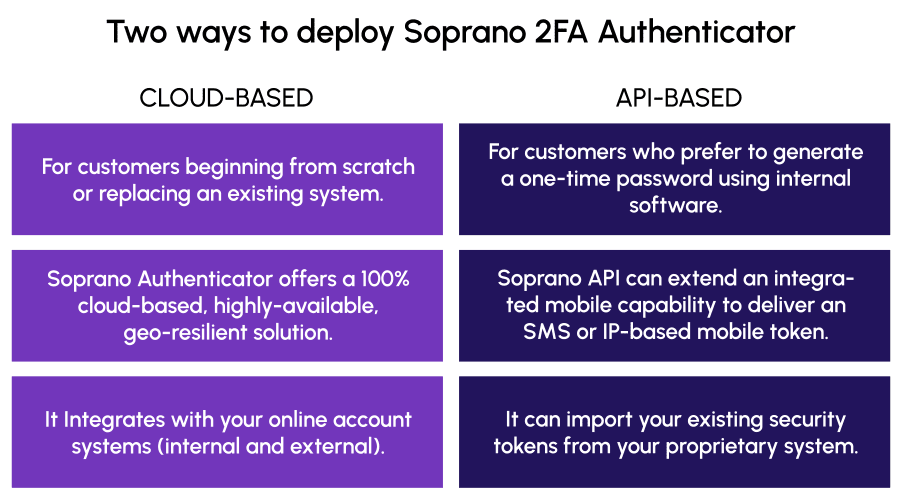

- API de 2FA: para clientes que preferem gerar uma senha de uso único por meio de um software interno, as APIs da Soprano Connect podem ampliar a capacidade móvel integrada para fornecer um token baseado em IP ou SMS para usuários globais.

- 2FA baseado em nuvem: para clientes que estão começando do zero ou substituindo um sistema existente, o Soprano Authenticator oferece uma solução 100% baseada em nuvem, altamente disponível e resistente a geolocalização.

Vantagens do Soprano Authenticator:

![]()

Segurança aprimorada

Soprano Authenticator melhora de forma rentável a autenticação do usuário quando muitos funcionários ou clientes acessam um serviço online.

Economia de custos

É possível eliminar ou reduzir os processos manuais usados atualmente para compensar as exposições de segurança das práticas existentes.

Sem tokens de hardware:

Os tokens de hardware têm uma vida útil embutida, o que requer a recompra e implantação após um período finito. O uso de um telefone celular resolve esse problema. Com o Authenticator, os problemas associados ao ciclo de vida, gerenciamento, logística, registro, suporte e resolução de problemas desaparecem, resultando em:

- Economias significativas anuais em tokens.

- Menor investimento de capital em dispositivos de segurança.

- Menores despesas operacionais internas e externas para suporte.

Compatibilidade e suporte

Oferecemos duas opções. A primeira é usar o aplicativo do Soprano Authenticator baseado em nuvem para substituir sua infraestrutura VPN atual. A segunda é usar as APIs inteligentes treinadas para estender uma experiência de comunicação IP ou SMS à sua infraestrutura existente.

Facilidade de implementação

Soprano Authenticator se integra ao seu servidor de acesso à rede existente ou agregador de VPN, utilizando padrões da indústria e protocolos próprios.

Interface baseada na web abrangente

Com uma integração simples com o Active Directory para listas de funcionários, a interface baseada na web (protegida pelo Soprano Authenticator) permite que sua equipe administrativa registre funcionários, clientes e fornecedores conforme necessário.

Camada extra de segurança

O Soprano Authenticator envia senhas geradas criptograficamente por meio de um canal de dados móveis, evitando qualquer rastreamento de pacotes pela rede.

Flexibilidade e escalabilidade

O Soprano Authenticator tem flexibilidade e escalabilidade para ser implementado de diversas maneiras:

- Como uma solução para um único local, permitindo que os funcionários se registrem e sejam gerenciados de maneira eficiente.

- Como uma solução para vários locais, permitindo que os funcionários ea equipe se desloquem de um local para outro.

- Como uma solução de portal da web, permitindo que milhões de clientes acessem seu site com segurança.

- Com verificação de dois fatores como ID de transação para processos comerciais específicos que exigem rastreamento de auditoria.

- No modo “transferência” para clientes não registrados, permitindo a implementação em etapas e tolerância à adoção parcial pelo cliente.

Sem tokens perdidos

O Soprano Authenticator não possui tokens que possam ser perdidos, substituídos, sincronizados ou reparados. Seus clientes, funcionários ou fornecedores usam seus telefones celulares para receber o código gerado em suas instalações.

Confiabilidade e Qualidade de Serviço

O Soprano Authenticator é construído com alta disponibilidade 24 horas por dia, 7 dias por semana, com balanceamento de carga e monitoramento automatizado de processos.

Isso inclui alarmes e registros para registrar falhas. O Soprano Authenticator possui redundância de falha para garantir robustez em situações de carga máxima.

Suporte e Atendimento ao Cliente

O Soprano Authenticator oferece suporte à equipe de suporte em funções administrativas e de help desk para registro de falhas, gerenciamento de operações e solução de problemas.

Relatórios e Análises

O Soprano Authenticator possui recursos de geração de relatórios que permitem que analistas de suporte ou de sistemas visualizem e imprimam dados, como estatísticas de login e operações da plataforma. Isso é útil para auditorias de segurança e fins estatísticos. Relatórios sobre uso e desempenho estão disponíveis por meio do portal do Soprano Authenticator.

Você gostaria de saber como nossa solução de autenticação de dois fatores pode se adaptar melhor à sua empresa? Nossa equipe adoraria conversar com você.